Qu’est-ce que le ver Melissa ?

Qu’est-ce que le ver Melissa ?  Le « ver Melissa » infecte les systèmes de traitement de texte et de messagerie électronique de Microsoft dans le monde entier

Le « ver Melissa » infecte les systèmes de traitement de texte et de messagerie électronique de Microsoft dans le monde entier 12 virus et vers PC les plus dévastateurs de tous les temps (jusqu’à présent)

12 virus et vers PC les plus dévastateurs de tous les temps (jusqu’à présent)

Vers

Vers

Les vers Internet sont des logiciels malveillants qui se propagent sur un réseau et sur Internet en infectant les hôtes et, dans certains cas, en lançant des activités malveillantes. L’infection se produit en exploitant les services réseau ou les faiblesses et les défauts de conception des logiciels disponibles sur un hôte. Un hôte qui a été infecté par un ver découvre et propage activement une copie du ver à d’autres hôtes vulnérables sur Internet. Contrairement à un virus qui recherche des fichiers dans un système informatique auquel s’attacher ou qui nécessite une sorte d’intervention de l’utilisateur pour se propager, un ver a la capacité de rechercher de nouvelles cibles et de se propager sur les réseaux. Les vers causent souvent des dommages aux services et aux réseaux tels que les attaques par déni de service (DoS), l’espionnage, l’écoute clandestine, la furtivité, la cyberguerre et … Le World Wide Web Consortium (W3C) est la principale agence responsable du développement de normes pour Internet, y compris des directives, des spécifications, des logiciels et des outils. Il se compose d’une série d’organisations (en 2017, 461 organisations) qui travaillent ensemble pour faire progresser les normes afin d’améliorer la fonctionnalité, la sécurité et la transparence du Web et de promouvoir l’interopérabilité entre ses membres. Sa charte stipule que sa mission est de « conduire le World Wide Web à son plein potentiel en développant des protocoles communs qui favorisent son évolution et assurent son interopérabilité ». Par exemple, il garantit que les versions compatibles de HTML (langage de balisage hypertexte) sont largement utilisées afin que toutes les pages Web soient lisibles. Il promeut les meilleures pratiques et l’accès au Web par de nombreux appareils différents. Il assure également la liaison avec d’autres organisations…

Le World Wide Web Consortium (W3C) est la principale agence responsable du développement de normes pour Internet, y compris des directives, des spécifications, des logiciels et des outils. Il se compose d’une série d’organisations (en 2017, 461 organisations) qui travaillent ensemble pour faire progresser les normes afin d’améliorer la fonctionnalité, la sécurité et la transparence du Web et de promouvoir l’interopérabilité entre ses membres. Sa charte stipule que sa mission est de « conduire le World Wide Web à son plein potentiel en développant des protocoles communs qui favorisent son évolution et assurent son interopérabilité ». Par exemple, il garantit que les versions compatibles de HTML (langage de balisage hypertexte) sont largement utilisées afin que toutes les pages Web soient lisibles. Il promeut les meilleures pratiques et l’accès au Web par de nombreux appareils différents. Il assure également la liaison avec d’autres organisations… Qu’est-ce que le ver Melissa ?

Qu’est-ce que le ver Melissa ?

Le ver Melissa, également connu sous le nom de « Mailissa », « Simpsons », « Kwyjibo » ou « Kwejeebo », est un ver informatique qui fonctionne également comme un macro-virus. Le 26 mars 1999, Melissa a été mise à l’état sauvage par David L. Smith du canton d’Aberdeen, New Jersey. Melissa est devenue l’un des vers informatiques les plus infâmes que le monde ait jamais vus. Il a arrêté les systèmes de messagerie Internet qui étaient obstrués par des e-mails infectés propageant le ver. Melissa n’affecte que les utilisateurs de la combinaison Outlook + MS Word 97 sous Windows 9x et NT ; beaucoup moins d’utilisateurs de Word 2000. Description

Description

- distribué via la pièce jointe infectée – un document MS Word qui répertorie les sites de pornographie sur Internet

- peut se propager sur le traitement de texte Microsoft Word 97 et Word 2000

- peut lui-même envoyer des e-mails en masse à partir du client de messagerie Microsoft Outlook 97 ou Outlook 98

- ne fonctionne sur aucune autre version de Word, y compris Word 95

- ne peut pas envoyer de courrier en masse par un autre client de messagerie, même Outlook Express

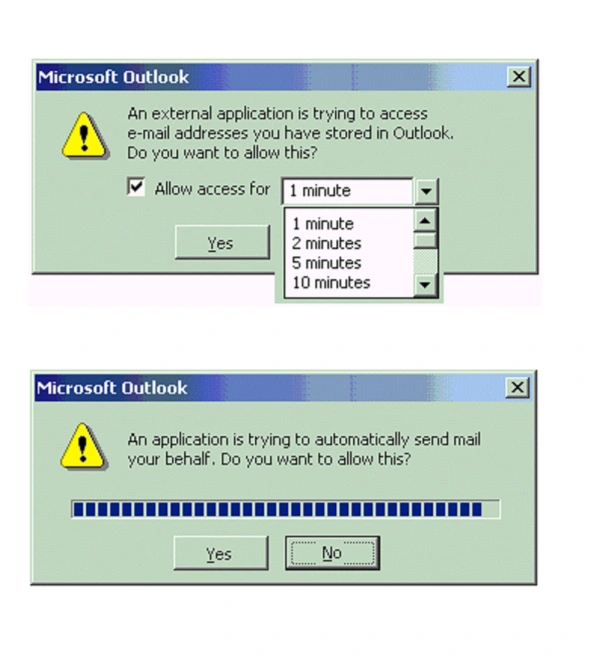

Utilisations Le ver Melissa cible MS Outlook. Il essaiera d’envoyer un e-mail aux 50 premières entrées du carnet d’adresses Outlook. Si l’une de ces adresses e-mail est une liste de diffusion, le message sera envoyé à toutes les personnes inscrites sur les listes de diffusion. Par conséquent, le nombre réel de messages peut être supérieur à 50.

Le ver Melissa cible MS Outlook. Il essaiera d’envoyer un e-mail aux 50 premières entrées du carnet d’adresses Outlook. Si l’une de ces adresses e-mail est une liste de diffusion, le message sera envoyé à toutes les personnes inscrites sur les listes de diffusion. Par conséquent, le nombre réel de messages peut être supérieur à 50.

Ce virus de macro ne peut se propager avec succès que sur les PC sur lesquels Microsoft Outlook est installé car il utilise des appels spécifiques à Outlook. En bref, ce virus a prouvé que Microsoft est une entreprise très conviviale. Cela a totalement nui à l’image de Microsoft dans la société.

Comment cela peut-il être détecté ? Comme tous les autres virus de macro, le virus essaie de désactiver la possibilité de consulter la liste des macros via Outils/Macros. Cela facilite la détection – si vous ne pouvez pas obtenir la liste, vous avez probablement des problèmes – mais pour les utilisateurs d’Outlook dans ce cas particulier, le ver a probablement déjà réussi à envoyer 50 messages en utilisant les adresses du carnet d’adresses de l’utilisateur. La détection dans ce cas peut donc être un peu tardive et nous avons besoin de prévention.

Comme tous les autres virus de macro, le virus essaie de désactiver la possibilité de consulter la liste des macros via Outils/Macros. Cela facilite la détection – si vous ne pouvez pas obtenir la liste, vous avez probablement des problèmes – mais pour les utilisateurs d’Outlook dans ce cas particulier, le ver a probablement déjà réussi à envoyer 50 messages en utilisant les adresses du carnet d’adresses de l’utilisateur. La détection dans ce cas peut donc être un peu tardive et nous avons besoin de prévention.

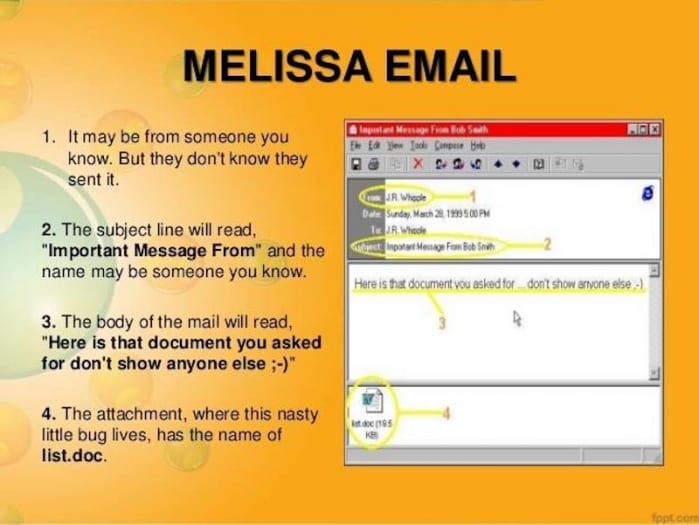

Le message électronique envoyé par le virus est également facile à détecter. Il contient généralement l’en-tête suivant : Objet : Message important de <nom> Où <name> est le nom de l’utilisateur qui envoie le message. Le corps du message se compose de deux sections.

Où <name> est le nom de l’utilisateur qui envoie le message. Le corps du message se compose de deux sections.

- La première section du message (Content-Type : text/plain) contient le texte suivant.

- La section suivante (Content-Type : application/msword) était initialement signalée comme étant un document appelé « list.doc ». Ce document contient des URL vers des sites Web pornographiques. Au fur et à mesure que ce virus de macro se propage, nous sommes susceptibles de voir des documents portant d’autres noms. Certains analystes ont souligné que, sous certaines conditions, le virus peut générer des pièces jointes avec des documents créés par la victime.

Lorsqu’un utilisateur ouvre un fichier.

Lorsqu’un utilisateur ouvre un fichier.

Lors de l’exécution, le virus abaisse d’abord les paramètres de sécurité des macros pour permettre à toutes les macros de s’exécuter lors de l’ouverture future de documents. Par conséquent, l’utilisateur ne sera pas averti lorsque le virus sera exécuté à l’avenir. Il désactive également la liste Outils/Macro.

Prévention/Solution Si vous recevez ce ver Melissa, n’ouvrez pas la pièce jointe et vous ne serez pas infecté. N’ouvrez pas la pièce jointe et vous serez parfaitement en sécurité.

Si vous recevez ce ver Melissa, n’ouvrez pas la pièce jointe et vous ne serez pas infecté. N’ouvrez pas la pièce jointe et vous serez parfaitement en sécurité.

Afin de vous assurer que Melissa n’a pas infecté votre ordinateur, vous disposez des options suivantes :

- Effectuez une analyse complète de votre ordinateur à l’aide d’un antivirus qui détectera rapidement d’éventuels virus.

- Si l’antivirus détecte Melissa lors de l’analyse, il vous proposera automatiquement de la supprimer.

Afin de protéger votre ordinateur, gardez à l’esprit les conseils suivants :

- Ne manipulez ni n’ouvrez aucun document Word que vous recevez sans avoir d’abord vérifié qu’il ne contient aucun virus.

- Installez un bon antivirus sur votre ordinateur.

- Gardez votre antivirus à jour. Si des mises à jour automatiques sont disponibles, configurez votre antivirus pour les utiliser.

- Gardez votre protection antivirus permanente activée à tout moment.

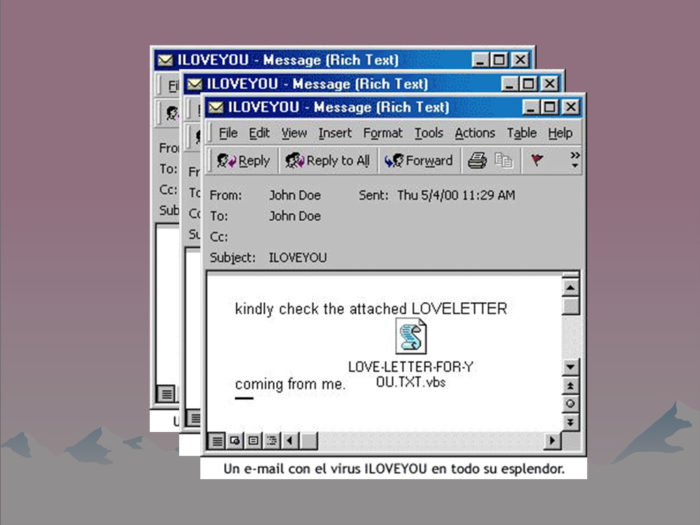

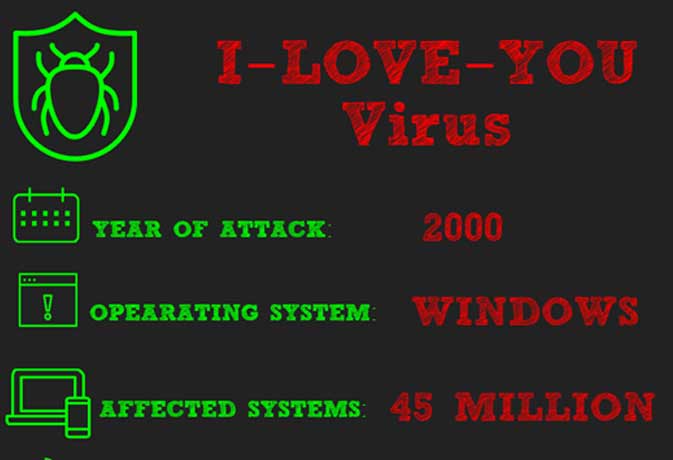

Qu’est-ce qu’ILOVEYOU ? Le virus ILOVEYOU est un ver informatique qui s’est propagé via les pièces jointes des e-mails en 2000. Le ver ILOVEYOU a été écrit en Microsoft Visual Basic Script (VBS) et exploitait le fait que le système de moteur de script était activé par défaut dans Windows. ILOVEYOU a engendré de nombreuses variantes transportant des charges utiles susceptibles d’écraser des données, de modifier des fichiers, de télécharger d’autres logiciels malveillants et de s’envoyer des e-mails à l’aide de Microsoft Outlook. ILOVEYOU est également connu sous le nom de virus de la lettre d’amour et de ver lovebug. ILOVEYOU a été créé par Onel de Guzman

Qu’est-ce qu’ILOVEYOU ? Le virus ILOVEYOU est un ver informatique qui s’est propagé via les pièces jointes des e-mails en 2000. Le ver ILOVEYOU a été écrit en Microsoft Visual Basic Script (VBS) et exploitait le fait que le système de moteur de script était activé par défaut dans Windows. ILOVEYOU a engendré de nombreuses variantes transportant des charges utiles susceptibles d’écraser des données, de modifier des fichiers, de télécharger d’autres logiciels malveillants et de s’envoyer des e-mails à l’aide de Microsoft Outlook. ILOVEYOU est également connu sous le nom de virus de la lettre d’amour et de ver lovebug. ILOVEYOU a été créé par Onel de Guzman des Philippines. C’était l’un des premiers vers à utiliser efficacement l’ingénierie sociale pour inciter les victimes à ouvrir les fichiers, une innovation qui a été copiée par de nombreuses formes ultérieures de logiciels malveillants. ILOVEYOU était également l’un des vers les plus virulents, infectant prétendument 45 millions de machines dans le monde, causant plus de 8 milliards de dollars de dommages.

des Philippines. C’était l’un des premiers vers à utiliser efficacement l’ingénierie sociale pour inciter les victimes à ouvrir les fichiers, une innovation qui a été copiée par de nombreuses formes ultérieures de logiciels malveillants. ILOVEYOU était également l’un des vers les plus virulents, infectant prétendument 45 millions de machines dans le monde, causant plus de 8 milliards de dollars de dommages.

Description

- a été écrit dans Microsoft Visual Basic Scripting (VBS) qui s’exécute dans Microsoft Outlook et a été activé par défaut

- analyse la mémoire de votre ordinateur à la recherche de mots de passe, puis envoie vos mots de passe à un site Web qui n’existe plus.

- s’envoie à tous vos contacts dans votre carnet d’adresses Outlook.

- peut également endommager les fichiers avec les extensions de fichier suivantes : .vbs

.vbe

.js

.css

.wsh

.sct

.hta

.jpg

.jpeg

.mp2

.mp3 - crée des messages en parcourant toutes vos adresses dans le carnet d’adresses Outlook

Impact

- le ver est né dans le quartier Pandacan de Manille aux Philippines le 5 mai 2000

- puis il s’est propagé vers l’ouest à travers le monde, se déplaçant d’abord à Hong Kong , puis en Europe et enfin aux États-Unis

- ont causé entre 5,5 et 8,7 milliards de dollars de dommages dans le monde

- estimé à 15 milliards de dollars américains pour éliminer le ver

- on estime que 10 % des ordinateurs connectés à Internet dans le monde ont été touchés

- pour se protéger, le Pentagone, la CIA, le Parlement britannique et la plupart des grandes entreprises ont décidé de fermer complètement leurs systèmes de messagerie

- a touché plus de 45 millions d’ordinateurs et a été l’une des catastrophes informatiques les plus dangereuses au monde

Détection Après avoir ouvert un fichier avec « FW : ILOVEYOU » dans la zone Objet , vous ne pourrez peut-être pas localiser les fichiers .jpg ou MP3 sur votre ordinateur et votre page d’accueil Microsoft Internet Explorer peut avoir changé.

Après avoir ouvert un fichier avec « FW : ILOVEYOU » dans la zone Objet , vous ne pourrez peut-être pas localiser les fichiers .jpg ou MP3 sur votre ordinateur et votre page d’accueil Microsoft Internet Explorer peut avoir changé.

Le message ILOVEYOU contient le texte suivant :

veuillez vérifier la LOVELETTER ci-jointe provenant de moi.

Le message contient également le fichier Love-letter-for-you.txt.vbs qui lui est attaché.

Si vous ouvrez le message, il n’ouvre pas le virus ver. Cependant, si vous exécutez le script joint, le fichier infecte votre ordinateur.

Ce virus peut également être transmis via des fichiers infectés et des programmes de chat.

Comment savoir si votre ordinateur est infecté par le virus ?  Recherchez le fichier Love-letter-for-you.txt.vbs sur tous vos disques durs :

Recherchez le fichier Love-letter-for-you.txt.vbs sur tous vos disques durs :

- Cliquez sur Démarrer , sur Rechercher , puis sur Fichiers ou dossiers .

- Dans la zone Nommé , tapez love-letter-for-you.txt.vbs.

- Assurez-vous que tous vos disques durs sont sélectionnés dans la zone Rechercher dans , puis cliquez sur Rechercher maintenant .

Prévention/Solution

Pour empêcher ce ver d’infecter votre ordinateur et de se propager davantage, installez un logiciel antivirus sur votre ordinateur et mettez-le à jour de temps à autre. (Idem avec la prévention/solution de Melissa Worm). RÉFLEXION :

RÉFLEXION :

Le ver Melissa et ILOVEYOU ont eu de grands impacts non seulement sur les ordinateurs, mais sur de nombreux secteurs, y compris les finances et les agences gouvernementales telles que le Pentagone, la CIA et le Parlement britannique. Ils ont causé des dommages catastrophiques dans le monde entier qui ont fermé de nombreux secteurs et affecté des millions d’ordinateurs et perdu des milliards de dollars de richesse. Ce genre d’actes est immoral et considéré comme l’un des actes les plus notoires et les plus incongrus que les humains puissent faire à leur société.

Bien que les virus Melissa et ILOVEYOU puissent totalement nuire à l’image de Microsoft et faire perdre une partie de la crédibilité de l’entreprise, ces virus sont également devenus la passerelle permettant à Microsoft de développer et de rendre ses produits plus sûrs. Ces virus étaient les raisons pour lesquelles d’autres utilisateurs basculaient leur système d’exploitation vers Linux ou l’augmentation des ventes d’ordinateurs Apple.

Au moment de l’arrestation de M. Onel de Guzman (avec M. Reonel Ramones), il n’y avait aucune loi aux Philippines contre l’écriture de logiciels malveillants. M. de Guzman et M. Ramones ont été libérés et toutes les charges ont été abandonnées par les procureurs. En raison de l’incident, le Congrès philippin a promulgué la loi de la République n° 8792, également connue sous le nom de loi sur le commerce électronique, en juillet 2000, deux mois seulement après l’épidémie de vers.

Pour moi, afin de prévenir ces types d’activités informatiques contraires à l’éthique, les experts devraient mettre en œuvre des précautions et diffuser les connaissances sur ces préoccupations. Dans notre monde trépidant d’aujourd’hui, tout le monde devrait avoir des connaissances en informatique et ne sera plus ignorant à ce sujet. Le gouvernement philippin devrait faire plus de lois concernant la question qui soient constitutionnelles et justes. Une citation à méditer : L’ignorance est la racine du mal. En tant qu’étudiant en informatique, je dois faire un effort pour apprendre et comprendre le langage VBS (au moins pour le niveau débutant) pour aider à lutter contre ces virus.

Une citation à méditer : L’ignorance est la racine du mal. En tant qu’étudiant en informatique, je dois faire un effort pour apprendre et comprendre le langage VBS (au moins pour le niveau débutant) pour aider à lutter contre ces virus.

Comprendre les vers, leur comportement et les contenir Les vers sont devenus l’une des menaces les plus puissantes pour la sécurité des réseaux ces dernières années. Dans cet article, nous présenterons une introduction détaillée sur les vers. Ce document est destiné aux chercheurs en sécurité des réseaux qui ont besoin d’une introduction brève, mais complète et technique, lorsqu’ils commencent leurs recherches sur les vers. Le document couvre une introduction détaillée aux vers et discute brièvement de certains des vers les plus puissants et les plus dangereux connus aujourd’hui.

Les vers sont devenus l’une des menaces les plus puissantes pour la sécurité des réseaux ces dernières années. Dans cet article, nous présenterons une introduction détaillée sur les vers. Ce document est destiné aux chercheurs en sécurité des réseaux qui ont besoin d’une introduction brève, mais complète et technique, lorsqu’ils commencent leurs recherches sur les vers. Le document couvre une introduction détaillée aux vers et discute brièvement de certains des vers les plus puissants et les plus dangereux connus aujourd’hui.

(1). Introduction :Le document traite des vers, l’une des menaces les plus puissantes pour la sécurité du réseau. Les vers ont la capacité unique d’imiter l’approche adoptée par les virus biologiques. Ils peuvent infecter un hôte puis choisir un milieu pour se propager à un hôte voisin. Généralement, l’intention du ver est supposée être malveillante. Certains vers n’ont pas d’intention malveillante. Ils sont appelés anti-vers. Le document est divisé en six sections. La première section définit le ver à l’aide de divers critères. La deuxième section répertorie tous les vers bien connus jusqu’à présent. La section suivante traite de certains des vers les plus puissants. Dans la quatrième section, nous discuterons des aspects de la conception des vers. La section suivante est consacrée à la discussion des méthodes de détection des vers. La dernière section parle du confinement et de l’élimination des vers. (2). Définition : Les vers sont l’un des concepts les plus mal définis de la sécurité réseau. Il n’y a toujours pas de consensus universel sur la définition du ver. Habituellement, les vers et les virus présentent des caractéristiques similaires et leur intention est également similaire. Pour définir les vers, nous utiliserons les points suivants, puis définirons le ver en fonction de ces points.

(2). Définition : Les vers sont l’un des concepts les plus mal définis de la sécurité réseau. Il n’y a toujours pas de consensus universel sur la définition du ver. Habituellement, les vers et les virus présentent des caractéristiques similaires et leur intention est également similaire. Pour définir les vers, nous utiliserons les points suivants, puis définirons le ver en fonction de ces points. (2.1). Où et comment ça commence ? Les vers peuvent démarrer sur un hôte (ordinateur) de différentes manières. Il peut s’agir d’une pièce jointe à un e-mail et lorsque la pièce jointe est ouverte, il exécute le code écrit dans le ver. C’est ce qu’on appelle « l’invocation par intervention humaine ». Il peut également démarrer sans aucune intervention humaine. Par exemple, redémarrer le système.

(2.1). Où et comment ça commence ? Les vers peuvent démarrer sur un hôte (ordinateur) de différentes manières. Il peut s’agir d’une pièce jointe à un e-mail et lorsque la pièce jointe est ouverte, il exécute le code écrit dans le ver. C’est ce qu’on appelle « l’invocation par intervention humaine ». Il peut également démarrer sans aucune intervention humaine. Par exemple, redémarrer le système. (2.2). Qu’est-ce que cela affecte? Cela affecte l’hôte. Contrairement aux virus informatiques, il peut affecter n’importe quoi sur l’hôte. Cela peut corrompre les fichiers sur l’hôte. Cela peut affecter la communication de l’hôte avec d’autres systèmes. Il peut désactiver le logiciel antivirus sur l’hôte, ce qui lui permettra de causer plus de dégâts. Les virus informatiques, en revanche, sont très spécifiques aux fichiers. Les vers ont un champ d’attaque plus large que les virus.

(2.2). Qu’est-ce que cela affecte? Cela affecte l’hôte. Contrairement aux virus informatiques, il peut affecter n’importe quoi sur l’hôte. Cela peut corrompre les fichiers sur l’hôte. Cela peut affecter la communication de l’hôte avec d’autres systèmes. Il peut désactiver le logiciel antivirus sur l’hôte, ce qui lui permettra de causer plus de dégâts. Les virus informatiques, en revanche, sont très spécifiques aux fichiers. Les vers ont un champ d’attaque plus large que les virus.

(2.3). Comment se propage-t-il ? Les vers sont des codes qui se reproduisent automatiquement. C’est la caractéristique la plus distincte d’un ver. Une fois qu’ils ont infecté un hôte, ils essaient de trouver un hôte à proximité auquel ils peuvent accéder et se copient sur cet hôte. Là, il effectuera les mêmes actions qu’il a effectuées sur l’hôte d’origine.

« Un ver est un programme informatique, qui peut s’auto-répliquer et se propager sur le réseau, avec ou sans intervention humaine, et qui a une intention malveillante. » (3). Brève histoire des vers : Maintenant que nous avons défini les vers, nous allons examiner brièvement les vers que nous avons rencontrés jusqu’à aujourd’hui. Une très brève description de chaque ver est fournie dans le tableau. La prochaine section discutera de certains de ces vers en détail.

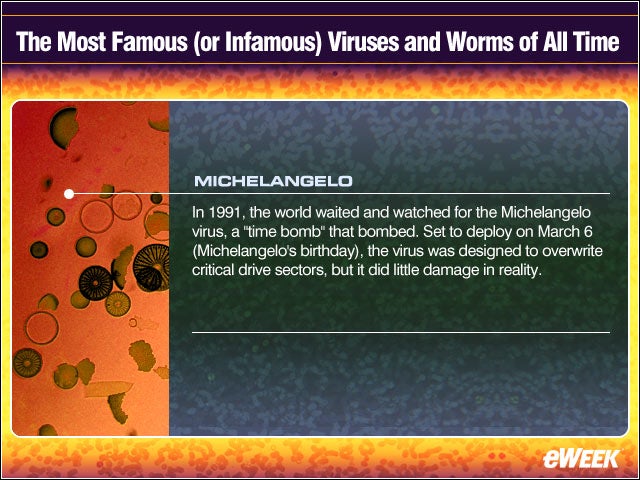

(3). Brève histoire des vers : Maintenant que nous avons défini les vers, nous allons examiner brièvement les vers que nous avons rencontrés jusqu’à aujourd’hui. Une très brève description de chaque ver est fournie dans le tableau. La prochaine section discutera de certains de ces vers en détail. 12 virus et vers PC les plus dévastateurs de tous les temps (jusqu’à présent)

12 virus et vers PC les plus dévastateurs de tous les temps (jusqu’à présent)

Nous avions l’habitude de voir que chaque PC que nous avons doit être préparé avec un antivirus ou un logiciel espion pour des raisons de sécurité. Les virus et les vers disponibles aujourd’hui ne sont peut-être pas (encore) aussi nocifs qu’auparavant, car les réglementations et les règles sont devenues plus strictes et la technologie antivirus est régulièrement mise à jour et est devenue plus intelligente. Cependant, il y a eu des moments où des virus et des vers ont détruit notre entreprise, mis en danger la sécurité militaire, compromis la crédibilité des banques et dévasté les droits aux informations personnelles. Voici une liste de 12 des virus et vers PC les plus dévastateurs de tous les temps (jusqu’à présent).

- JE T’AIME

Le ver ILOVEYOU (ou ver VBS/Loveletter et Love Bug), un ver informatique écrit en VBScript, est considéré par beaucoup comme le ver le plus nuisible jamais créé. Il a commencé aux Philippines le 4 mai 2000 et s’est propagé à travers le monde en une journée (de Hong-Kong à l’Europe en passant par les États-Unis), infectant 10 % de tous les ordinateurs connectés à Internet et causant environ 5,5 milliards de dollars de dégâts. . La plupart des «dommages» ont été le travail de se débarrasser du virus. Le ver est arrivé dans des boîtes e-mail avec pour simple objet « ILOVEYOU » et une pièce jointe « LOVE-LETTER-FOR-YOU.TXT.vbs ». Le Pentagone, la CIA et le Parlement britannique ont dû fermer leurs systèmes de messagerie électronique pour se débarrasser du ver, comme l’ont fait la plupart des grandes entreprises. Le ver a écrasé des fichiers importants, ainsi que de la musique, du multimédia et plus encore, avec une copie de lui-même. Il a également envoyé le ver à toutes les personnes figurant sur la liste de contacts d’un utilisateur. Ce ver particulier n’affectait que les ordinateurs exécutant le système d’exploitation Microsoft Windows. Alors que n’importe quel ordinateur accédant au courrier électronique pourrait recevoir un courrier électronique « ILOVEYOU », seuls les systèmes Microsoft Windows seraient infectés. Le ver se propage en envoyant des copies de lui-même à toutes les entrées du carnet d’adresses de Microsoft Outlook. Il a également un composant supplémentaire, dans lequel il téléchargera et exécutera un programme infecté appelé diversement « WIN-BUGSFIX.EXE » ou « Microsoftv25.exe ». Il s’agit d’un programme de vol de mot de passe qui enverra par e-mail les mots de passe mis en cache.

Le ver a écrasé des fichiers importants, ainsi que de la musique, du multimédia et plus encore, avec une copie de lui-même. Il a également envoyé le ver à toutes les personnes figurant sur la liste de contacts d’un utilisateur. Ce ver particulier n’affectait que les ordinateurs exécutant le système d’exploitation Microsoft Windows. Alors que n’importe quel ordinateur accédant au courrier électronique pourrait recevoir un courrier électronique « ILOVEYOU », seuls les systèmes Microsoft Windows seraient infectés. Le ver se propage en envoyant des copies de lui-même à toutes les entrées du carnet d’adresses de Microsoft Outlook. Il a également un composant supplémentaire, dans lequel il téléchargera et exécutera un programme infecté appelé diversement « WIN-BUGSFIX.EXE » ou « Microsoftv25.exe ». Il s’agit d’un programme de vol de mot de passe qui enverra par e-mail les mots de passe mis en cache. Le ver ILOVEYOU aurait été écrit par Burningice & Moon. Le cheval de Troie Barok utilisé par le ver aurait été écrit par dark_tech, un étudiant philippin de l’AMA Computer University de Makati, aux Philippines.

Le ver ILOVEYOU aurait été écrit par Burningice & Moon. Le cheval de Troie Barok utilisé par le ver aurait été écrit par dark_tech, un étudiant philippin de l’AMA Computer University de Makati, aux Philippines.

- Mydoom

Mydoom, également connu sous le nom de W32.MyDoom@mm, Novarg, Mimail.R et Shimgapi, est un virus informatique affectant Microsoft Windows. Il a été aperçu pour la première fois le 26 janvier 2004 et est devenu le ver de messagerie électronique qui s’est propagé le plus rapidement, dépassant les précédents records établis par le ver Sobig. Mydoom est principalement transmis par e-mail, apparaissant comme une erreur de transmission, avec des lignes d’objet telles que « Erreur », « Mail Delivery System », « Test » ou « Mail Transaction Failed » dans différentes langues, dont l’anglais et le français. Le message contient une pièce jointe qui, si elle est exécutée, renvoie le ver aux adresses e-mail trouvées dans des fichiers locaux tels que le carnet d’adresses d’un utilisateur. Il se copie également dans le « dossier partagé » de l’application de partage de fichiers peer-to-peer KaZaA dans le but de se propager de cette façon. Mydoom semble avoir été chargé par des spammeurs d’e-mails d’envoyer des e-mails indésirables via des ordinateurs infectés. Le ver contient le message texte « andy ; Je fais juste mon travail, rien de personnel, désolé », laissant croire à beaucoup que le créateur du ver a été payé pour le faire. Très tôt, plusieurs sociétés de sécurité ont publié leur conviction que le ver provenait d’un programmeur souterrain professionnel en Russie. L’auteur réel du ver est inconnu.

Mydoom semble avoir été chargé par des spammeurs d’e-mails d’envoyer des e-mails indésirables via des ordinateurs infectés. Le ver contient le message texte « andy ; Je fais juste mon travail, rien de personnel, désolé », laissant croire à beaucoup que le créateur du ver a été payé pour le faire. Très tôt, plusieurs sociétés de sécurité ont publié leur conviction que le ver provenait d’un programmeur souterrain professionnel en Russie. L’auteur réel du ver est inconnu.

- Blaster

Le ver Blaster (également connu sous le nom de Lovsan ou Lovesan) était un ver informatique qui se propageait sur les ordinateurs exécutant les systèmes d’exploitation Microsoft, Windows XP et Windows 2000. Le ver a été remarqué pour la première fois et a commencé à se propager le 11 août 2003. La vitesse à laquelle il s’est propagé a augmenté jusqu’à ce que le nombre d’infections atteigne un sommet le 13 août 2003. Le filtrage par les FAI et la publicité généralisée sur le ver ont freiné la propagation de Blaster.

Le ver a été programmé pour lancer une inondation SYN le 15 août 2003 contre le port 80 de windowsupdate.com, créant ainsi une attaque par déni de service distribué (DDoS) contre le site. Les dommages causés à Microsoft ont été minimes car le site ciblé était windowsupdate.com au lieu de windowsupdate.microsoft.com vers lequel il était redirigé. Microsoft a temporairement fermé le site ciblé pour minimiser les effets potentiels du ver. Bien que le ver ne puisse se propager que sur les systèmes exécutant Windows 2000 ou Windows XP (32 bits), il peut entraîner une instabilité du service RPC sur les systèmes exécutant Windows NT, Windows XP (64 bits) et Windows Server 2003. Si le ver détecte une connexion Internet (indépendamment de l’accès à distance ou du haut débit), cela peut même rendre le système tellement instable qu’il affiche le message suivant puis redémarre (généralement après 60 secondes).

Le ver contient deux messages cachés dans des chaînes. La première:

Je veux juste te dire JE T’AIME SAN !!

C’est pourquoi le ver est parfois appelé le ver Lovesan. La deuxième:

Billy Gates, pourquoi rendez-vous cela possible ? Arrêtez de gagner de l’argent

et corrigez votre logiciel !!

C’est un message à Bill Gates, co-fondateur de Microsoft.

- Ver Sobig

Le ver Sobig était un ver informatique qui a infecté des millions d’ordinateurs Microsoft Windows connectés à Internet en août 2003. Il a été écrit à l’aide du compilateur Microsoft Visual C++, puis compressé à l’aide d’un programme de compression de données appelé tElock. Il existe de nombreuses variantes du ver Sobig, mais la plus destructrice et la plus répandue de toutes s’appelle Sobig.F.

Sobig est un ver informatique dans le sens où il se réplique tout seul, mais aussi un cheval de Troie dans la mesure où il se fait passer pour autre chose qu’un logiciel malveillant. Le ver Sobig apparaîtra sous la forme d’un courrier électronique et contiendra le texte : « Voir le fichier joint pour plus de détails » ou « Veuillez consulter le fichier joint pour plus de détails ».

Le ver Sobig.F s’est désactivé le 10 septembre 2003. Le 5 novembre de la même année, Microsoft a annoncé qu’il paierait 250 000 $ pour toute information menant à l’arrestation du créateur du ver Sobig. A ce jour, l’agresseur n’a pas été appréhendé.

- Code rouge

Le ver Code Red était un ver informatique observé sur Internet le 13 juillet 2001. Il attaquait les ordinateurs exécutant le serveur Web IIS de Microsoft. Les recherches les plus approfondies sur le ver ont été effectuées par les programmeurs d’eEye Digital Security. Ils ont également donné au ver la phrase « Hacked By Chinese! » avec lequel le ver a dégradé des sites Web. Bien que le ver ait été publié le 13 juillet, le plus grand groupe d’ordinateurs infectés a été observé le 19 juillet 2001. Ce jour-là, le nombre d’hôtes infectés a atteint 359 000.

Effets du code rouge :

* Il a défiguré le site Web concerné pour afficher :

BONJOUR! Bienvenue sur http://www.worm.com ! piraté par des chinois !

(La dernière phrase est devenue un cliché pour indiquer une défaite en ligne)

* Il a essayé de se répandre en recherchant plus de serveurs IIS sur Internet.

* Il a attendu 20 à 27 jours après son installation pour lancer des attaques par déni de service sur plusieurs adresses IP fixes. L’adresse IP du serveur Web de la Maison Blanche en faisait partie.

eEye pensait que le ver provenait de Makati City, aux Philippines (la même origine que le ver VBS/Loveletter (alias « ILOVEYOU »))

- CIH

CIH, également connu sous le nom de Chernobyl ou Spacefiller, est un virus informatique écrit par Chen Ing Hau de Taiwan. Il est considéré comme l’un des virus les plus nocifs largement diffusés, écrasant les informations critiques sur les lecteurs système infectés et, plus important encore, corrompant dans certains cas le BIOS du système.

Le nom « Virus de Tchernobyl » a été inventé quelque temps après que le virus était déjà bien connu sous le nom de CIH, et fait référence à la coïncidence complète de la date de déclenchement de la charge utile dans certaines variantes du virus (en fait l’anniversaire de l’auteur du virus) et l’accident de Tchernobyl, qui s’est produit en Ukraine le 26 avril 1986. Aujourd’hui, le CIH n’est plus aussi répandu qu’il l’était autrefois, en raison de la prise de conscience de la menace et du fait qu’il n’affecte que les anciens systèmes d’exploitation Windows 9x (95, 98, Me).

Le virus a fait un autre retour en 2001 lorsqu’une variante du ver Loveletter dans un fichier VBS contenant une routine de compte-gouttes pour le virus CIH a circulé sur Internet, sous le couvert d’une photo nue de Jennifer Lopez.

- Kléz

Klez est un ver informatique qui se propage par e-mail. Il est apparu pour la première fois fin 2001. Il existe un certain nombre de variantes du ver. Klez infecte les systèmes Microsoft Windows, exploitant la vulnérabilité du moteur de mise en page Trident d’Internet Explorer, utilisé à la fois par Microsoft Outlook et Outlook Express pour rendre le courrier HTML.

Le courrier électronique par lequel le ver se propage comprend toujours une partie de texte et une ou plusieurs pièces jointes. La partie texte se compose soit d’une balise de cadre interne HTML qui provoque l’exécution automatique du ver par les clients de messagerie bogués, soit de quelques lignes de texte qui tentent d’inciter le destinataire à exécuter le ver en ouvrant la pièce jointe (parfois en prétendant que le pièce jointe est un patch de Microsoft ; parfois en prétendant que la pièce jointe est un antidote pour le ver Klez). Le premier attachement est toujours le ver, dont les entrailles varient.

Les variantes ultérieures du ver utiliseraient une fausse adresse « De », choisissant une adresse e-mail au hasard dans le carnet d’adresses Outlook ou Outlook Express de la machine infectée, rendant impossible pour les observateurs occasionnels de déterminer quelle machine est infectée, et rendant difficile pour que les experts déterminent autre chose que le fournisseur de services Internet de la machine infectée.

- Mélisse

Le ver Melissa, également connu sous le nom de « Mailissa », « Simpsons », « Kwyjibo » ou « Kwejeebo », est un macro-virus à diffusion massive, ce qui conduit certains à le classer comme un ver informatique. Découvert pour la première fois le 26 mars 1999, Melissa a arrêté les systèmes de messagerie Internet qui étaient obstrués par des e-mails infectés se propageant à partir du ver. Melissa n’a pas été conçue à l’origine pour nuire, mais elle a débordé de serveurs et causé des problèmes imprévus.

Melissa peut se propager sur les traitements de texte Microsoft Word 97 et Word 2000. Il peut s’envoyer en masse à partir du client de messagerie Microsoft Outlook 97 ou Outlook 98. Le ver ne fonctionne sur aucune autre version de Word, y compris Word 95, Microsoft Office Word 2003, Word 2004 (Mac) et Microsoft Office Word 2007, et il ne peut pas non plus s’envoyer de masse via tout autre client de messagerie, même Outlook Express ou Windows Mail (version Outlook Express dans Windows Vista).

Melissa a été distribuée pour la première fois dans le groupe de discussion Usenet alt[dot]sex. Le virus se trouvait dans un fichier appelé « List.DOC », qui contenait des mots de passe permettant d’accéder à 80 sites Web pornographiques. Le formulaire original du ver a été envoyé par e-mail à de nombreuses personnes.

- Sasser

Sasser (parfois connu sous le nom de Big One) est un ver informatique qui affecte les ordinateurs exécutant des versions vulnérables des systèmes d’exploitation Microsoft Windows XP et Windows 2000. Certaines machines exécutant Windows 98 ont été infectées. Comme les autres vers, Sasser se propage en exploitant le système via un port réseau vulnérable. Ainsi, il est particulièrement puissant dans la mesure où il peut se propager sans intervention de l’utilisateur, mais il est également facilement arrêté par un pare-feu correctement configuré ou en téléchargeant des mises à jour système à partir de Windows Update. Sasser a été remarqué pour la première fois et a commencé à se propager le 30 avril 2004. Ce ver a été nommé Sasser car il se propage en exploitant un débordement de mémoire tampon dans le composant connu sous le nom de LSASS (Local Security Authority Subsystem Service) sur les systèmes d’exploitation concernés.

Parmi les effets de Sasser, l’agence de presse Agence France-Presse (AFP) a vu toutes ses communications par satellite bloquées pendant des heures et la compagnie aérienne américaine Delta Air Lines a dû annuler plusieurs vols transatlantiques parce que ses systèmes informatiques avaient été submergés par le ver. La compagnie d’assurance nordique If et ses propriétaires finlandais Sampo Bank ont fait faillite et ont dû fermer leurs 130 bureaux en Finlande. Les garde-côtes britanniques ont vu leur service de cartographie électronique désactivé pendant quelques heures, et Goldman Sachs, Deutsche Post et la Commission européenne ont également tous eu des problèmes avec le ver. Le service de radiologie de l’hôpital universitaire de Lund a vu ses appareils à rayons X à quatre couches désactivés pendant plusieurs heures et a dû rediriger les patients d’urgence aux rayons X vers un hôpital voisin.

On a d’abord cru que Sasser avait été créé en Russie par la ou les mêmes personnes qui ont créé un autre ver généralement appelé Lovsan, MSBlast ou Blaster (en raison des médias), une connexion indiquée par des similitudes de code entre les deux, mais sur Le 7 mai 2004, Sven Jaschan, étudiant en informatique allemand de 18 ans de Rotenburg, en Basse-Saxe, a été arrêté pour avoir écrit le ver.

- Baglé

Bagle (également connu sous le nom de Beagle) est un ver informatique à diffusion massive écrit en assemblage pur et affectant toutes les versions de Microsoft Windows. La première souche, Bagle.A, ne s’est pas largement propagée. Une deuxième variante, Bagle.B est considérablement plus virulente. Bagle utilise son propre moteur SMTP pour s’envoyer en masse en tant que pièce jointe aux destinataires rassemblés à partir de l’ordinateur victime.

La deuxième souche, Bagle.B, a été aperçue pour la première fois le 17 février 2004. Elle était beaucoup plus répandue et est apparue en grande quantité ; Network Associates l’a classé comme une menace « moyenne ». Il est conçu pour cesser de se propager après le 25 février 2004.

Des variantes ultérieures ont ensuite été découvertes. Bien qu’ils n’aient pas tous été couronnés de succès, un certain nombre demeurent des menaces notables. Depuis 2004, le risque de menace lié à ces variantes est passé à « faible » en raison de la diminution de la prévalence.

- Win32/Simile

Win32/Simile (également connu sous le nom d’Etap) est un virus informatique métamorphique écrit en langage d’assemblage pour Microsoft Windows. Le virus a été publié dans sa version la plus récente au début de mars 2002. Il a été écrit par l’auteur du virus Mental Driller. Certains de ses précédents virus, tels que Win95/Drill (qui utilisait le moteur polymorphe Tuareg), se sont avérés très difficiles à détecter.

Lorsque le virus est exécuté pour la première fois, il vérifie la date actuelle. Si le fichier hôte (le fichier infecté par le virus) importe le fichier User32.dll, alors le 17 mars, juin, septembre ou décembre, un message s’affiche. Selon la version du virus, la casse de chaque lettre du texte est modifiée de manière aléatoire. Le 14 mai (anniversaire de la fête de l’indépendance d’Israël), un message disant « Libérez la Palestine ! s’affichera si les paramètres régionaux du système sont définis sur l’hébreu.

Le virus se reconstruit alors. Ce processus métamorphique est très complexe et représente environ 90 % du code du virus. Après la reconstruction, le virus recherche les fichiers exécutables dans les dossiers de tous les lecteurs fixes et distants. Les fichiers ne seront pas infectés s’ils se trouvent dans un sous-dossier de plus de trois niveaux ou si le nom du dossier commence par la lettre W. Pour chaque fichier trouvé, il y a 50 % de chances qu’il soit ignoré. Les fichiers ne seront pas infectés s’ils commencent par F, PA, SC, DR, NO ou si la lettre V apparaît n’importe où dans le nom du fichier. En raison de la manière dont la correspondance des noms est effectuée, les noms de fichiers contenant certains autres caractères ne sont pas non plus infectés, bien que cette partie ne soit pas délibérée. Le virus contient des vérifications pour éviter d’infecter les fichiers « chèvre » ou « appât » (fichiers créés par des programmes antivirus).

- Nimda

Nimda était si efficace en partie parce qu’il, contrairement à d’autres logiciels malveillants célèbres comme le ver Morris ou Code Red, utilise cinq vecteurs d’infection différents -via e-mail

Nimda était si efficace en partie parce qu’il, contrairement à d’autres logiciels malveillants célèbres comme le ver Morris ou Code Red, utilise cinq vecteurs d’infection différents -via e-mail

– via des partages réseau ouverts

– via la navigation sur des sites Web compromis

– l’exploitation de divers répertoires Microsoft IIS 4.0 / 5.0 vulnérabilités de traversée. (Code Red et Nimda ont tous deux réussi à exploiter des vulnérabilités bien connues et résolues depuis longtemps dans le serveur Microsoft IIS.)

– via des portes dérobées laissées par les vers « Code Red II » et « sadmind/IIS ».

L’auteur de Nimda est soupçonné d’être un ancien étudiant qui a fréquenté l’Université d’État de Sacramento à l’automne 2001.

https://sk.sagepub.com/Reference/the-sage-encyclopedia-of-the-internet-3v/i10104.xml

http://chateaudjeanne.blogspot.com/2014/08/melissa-and-iloveyou-2-of-most-notable.html

https://wptidbits.com/inspiration/12-most-devastating-pc-viruses-and-worms-of-all-time/

https://www.cse.wustl.edu/~jain/cse571-09/ftp/worms/index.html